Sicherheit der Informationstechnologie. Unter der Bezeichnung IT-Sicherheit versteht man den Prozess der Implementierung von Maßnahmen und Systemen zum sicheren Schutz und Schutz von Informationen (geschäftliche und persönliche Daten, Sprachgespräche, Standbilder, Filme, Multimedia-Präsentationen, einschließlich noch nicht konzipierter) unter Verwendung verschiedener entwickelter Technologien solche Informationen zu erstellen, zu speichern, zu verwenden und gegen unbefugten Zugriff, Missbrauch, Fehlfunktion, Änderung, Zerstörung oder unzulässige Offenlegung auszutauschen, wodurch der Wert, die Vertraulichkeit, die Integrität, die Verfügbarkeit, die beabsichtigte Verwendung und die Fähigkeit zur Ausführung ihrer zulässigen kritischen Funktionen erhalten bleiben.

Arten der IT-Sicherheit

Netzwerksicherheit

Die Netzwerksicherheit wird verwendet, um zu verhindern, dass nicht autorisierte oder böswillige Benutzer in Ihr Netzwerk gelangen. Dies stellt sicher, dass Benutzerfreundlichkeit, Zuverlässigkeit und Integrität keine Kompromisse eingehen. Diese Art der Sicherheit ist erforderlich, um zu verhindern, dass ein Hacker auf Daten im Netzwerk zugreift. Es verhindert auch, dass sie die Fähigkeit Ihrer Benutzer, auf das Netzwerk zuzugreifen oder es zu nutzen, negativ beeinflussen.

Die Netzwerksicherheit wird immer schwieriger, da Unternehmen die Anzahl der Endpunkte erhöhen und Dienste in die öffentliche Cloud migrieren.

Internet sicherheit

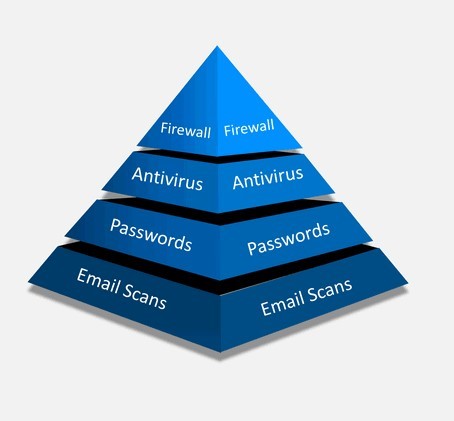

Die Internetsicherheit umfasst den Schutz von Informationen, die in Browsern gesendet und empfangen werden, sowie die Netzwerksicherheit für webbasierte Anwendungen. Diese Schutzmaßnahmen dienen zur Überwachung des eingehenden Internetverkehrs auf Malware sowie unerwünschten Datenverkehr. Dieser Schutz kann in Form von Firewalls, Antimalware und Antispyware erfolgen.

Endpunktsicherheit

Die Endpunktsicherheit bietet Schutz auf Geräteebene. Zu den Geräten, die möglicherweise durch Endpunktsicherheit geschützt sind, gehören Mobiltelefone, Tablets, Laptops und Desktop-Computer. Die Endpunktsicherheit verhindert, dass Ihre Geräte auf schädliche Netzwerke zugreifen, die eine Bedrohung für Ihr Unternehmen darstellen können. Erweiterte Malware-Schutz- und Geräteverwaltungssoftware sind Beispiele für Endpunktsicherheit.

Cloud-Sicherheit

Anwendungen, Daten und Identitäten werden in die Cloud verschoben. Dies bedeutet, dass Benutzer eine direkte Verbindung zum Internet herstellen und nicht durch den herkömmlichen Sicherheitsstapel geschützt sind. Cloud-Sicherheit kann dazu beitragen, die Verwendung von SaaS-Anwendungen (Software as a Service) und der öffentlichen Cloud zu sichern. Ein Cloud-Access-Sicherheitsbroker (CASB), ein sicheres Internet-Gateway (SIG) und ein Cloud-basiertes Unified Threat Management (UTM) können für die Cloud-Sicherheit verwendet werden.

Anwendungssicherheit

Mit der Anwendungssicherheit werden Anwendungen zum Zeitpunkt ihrer Erstellung speziell codiert, um so sicher wie möglich zu sein und sicherzustellen, dass sie nicht anfällig für Angriffe sind. Diese zusätzliche Sicherheitsebene umfasst das Auswerten des Codes einer App und das Identifizieren der Schwachstellen, die in der Software vorhanden sein können.