Sécurité des technologies de l’information également connu sous le nom de sécurité informatique, est le processus de mise en œuvre de mesures et de systèmes conçus pour protéger et sauvegarder en toute sécurité les informations (données commerciales et personnelles, conversations vocales, images fixes, films, présentations multimédias, y compris celles qui n’ont pas encore été conçues) en utilisant diverses formes de technologies développées pour créer, stocker, utiliser et échanger de telles informations contre tout accès non autorisé, utilisation abusive, dysfonctionnement, modification, destruction ou divulgation inappropriée, préservant ainsi la valeur, la confidentialité, l’intégrité, la disponibilité, l’utilisation prévue et sa capacité à exécuter leurs fonctions critiques autorisées.

Types de sécurité informatique

Sécurité Internet

La sécurité du réseau est utilisée pour empêcher des utilisateurs non autorisés ou malveillants de pénétrer dans votre réseau. Cela garantit que la convivialité, la fiabilité et l’intégrité sont sans compromis. Ce type de sécurité est nécessaire pour empêcher un pirate d’accéder aux données à l’intérieur du réseau. Cela les empêche également d’affecter négativement la capacité de vos utilisateurs à accéder ou à utiliser le réseau.

La sécurité du réseau est devenue de plus en plus difficile à mesure que les entreprises augmentent le nombre de points de terminaison et migrent leurs services vers le cloud public.

La sécurité sur Internet

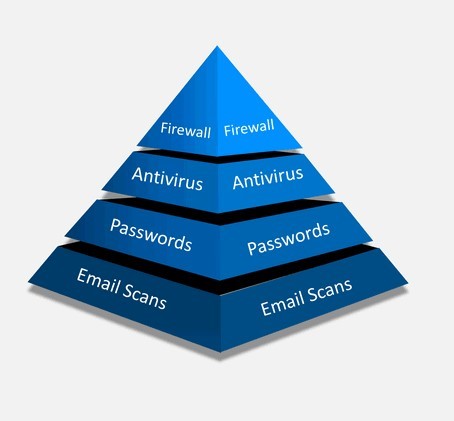

La sécurité Internet implique la protection des informations envoyées et reçues dans les navigateurs, ainsi que la sécurité du réseau impliquant des applications Web. Ces protections sont conçues pour surveiller le trafic Internet entrant à la recherche de logiciels malveillants et de trafic indésirable. Cette protection peut prendre la forme de pare-feu, d’antimalware et d’antispyware.

Sécurité des terminaux

La sécurité des terminaux offre une protection au niveau de l’appareil. Devices that may be secured by endpoint security include cell phones, tablets, laptops, and desktop computers. La sécurité des terminaux empêchera vos appareils d’accéder à des réseaux malveillants susceptibles de constituer une menace pour votre organisation. Les logiciels de protection avancée contre les logiciels malveillants et de gestion des appareils sont des exemples de sécurité des terminaux.

Sécurité du cloud

Les applications, les données et les identités migrent vers le cloud, ce qui signifie que les utilisateurs se connectent directement à Internet et ne sont pas protégés par la pile de sécurité traditionnelle. La sécurité du cloud peut aider à sécuriser l’utilisation des applications SaaS (Software-as-a-Service) et du cloud public. Un courtier de sécurité d’accès au cloud (CASB), une passerelle Internet sécurisée (SIG) et une gestion unifiée des menaces (UTM) basée sur le cloud peuvent être utilisés pour la sécurité du cloud.

Sécurité des applications

Avec la sécurité des applications, les applications sont spécifiquement codées au moment de leur création pour être aussi sécurisées que possible, afin de garantir qu’elles ne sont pas vulnérables aux attaques. Cette couche de sécurité supplémentaire consiste à évaluer le code d’une application et à identifier les vulnérabilités qui peuvent exister dans le logiciel.